Uno de los gajes del oficio del networking y en especial de los ISP son los ataques de Denegación de Servicio Distribuida DDoS.

Uno de los gajes del oficio del networking y en especial de los ISP son los ataques de Denegación de Servicio Distribuida DDoS.

Hay varias maneras de protegerse, las mejores o con mas opciones son pagas y con elevados costos de licenciamiento. Un proyecto OpenSource (GNU GPLv2) que lo inicio un amigo de Rusia (Pavel Odintsov) llamado FastNetMon es una buena opción como alternativa gratuita.

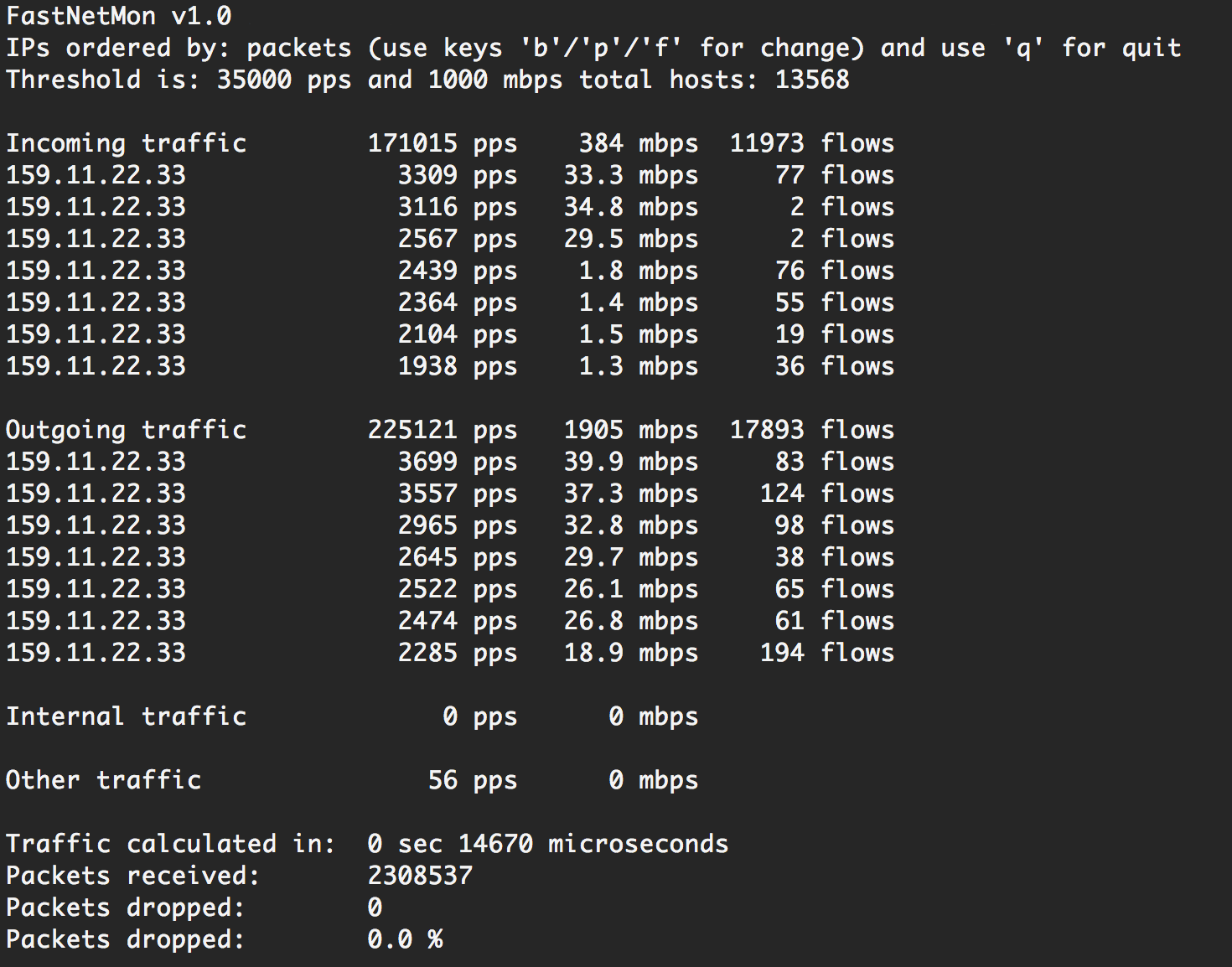

FastNetMon es un analizador de tráfico y permite detectar ataques DDoS en 2 segundos. Soporta NetFlow v5, v9. IPFIX, sFLOW v4, v5 y Port Mirror/SPAN.

Se puede detectar tráfico malicioso en la red e inmediatamente bloquear el IP con BGP Blackhole o aplicándole alguna política al IP tanto atacante como atacado. Soporta BGPv4, BGP flow spec (RFC 5575). Tiene compatibilidad con Cisco, Juniper, A10 Networks, Extreme, Brocade y MikroTik.

La integración es simple, ya que no requiere ningún cambio en la topología de la red.

Al proyecto que se encuentra alojado en GitHub, le han realizado cientos de aportes diversos programadores del mundo, haciendo hoy día una solución para detección de ataques interesante.

Mi aporte al proyecto fue la integración con MikroTik RouterOS a través de la API, pudiendo tomar cualquier acción en contramedida de un ataque DDoS.

Hoy en día se está utilizando en grandes redes, de hecho en el sitio web hay una sección de testimonios en donde empresas como ZenDesk, Tranquilhosting entre otros comentan de que manera le ha ayudado.

Pueden encontrar mas información en el sitio oficial de FastNetMon.

Grupo MKE SAS

Grupo MKE SAS