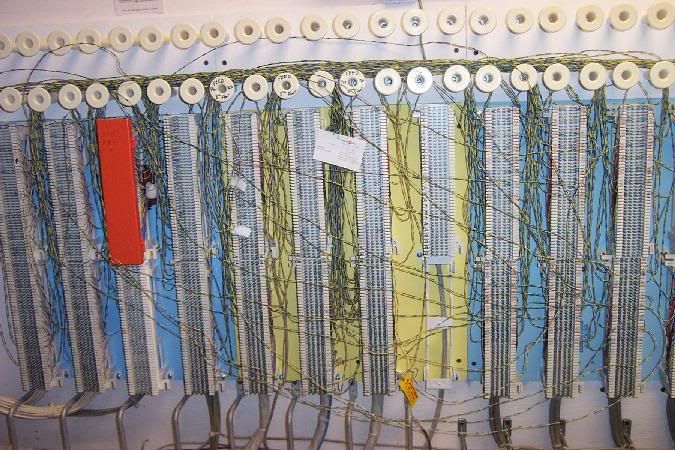

Últimamente estoy trabajando bastante con centrales IP y algunas de ellas están basadas en Asterisk. Al momento de exponer las centrales contra Internet (acceso con IP Públicos) es muy probable que la misma empiece a tener ataques de escaneadores que buscan servidores SIP y luego intentan obtener acceso para hacer llamadas.

Uno de los escaneadores mas conocidos es Sipvicious, el cual permite escanear a servidores SIP con el mismo concepto tradicional del ataque wardialing (que consistia en hacer llamadas a una serie de números de teléfonos de manera automática, tratando de encontrar los modems conectados y permitiendo la conexión contra algún servidor, algo común que se realizaba en los ’80 y 90’s)

Con esta herramienta es posible identificar las extensiones de las PBX, escanear un gran rango de extensiones, escanear por extensiones usando un lista (archivo) que posea posibles extensiones. Otra de las opciones que tiene es poder escanear utilizando diferentes pedidos de SIP ya que no todas las PBX tienen el mismo comportamiento y también permite resumir un ataque en caso de que se interrumpa.

En un blog que encontré Googleando explica de manera muy simple como utilizar esta herramienta, desde su instalación, configuración e inicios en la detección de una PBX y luego su ataque. Cabe recalcar que es muy simple su utilización para realizar los escaneos.

Como medida para defenderse de este ataque tenemos varias cosas para hacer, la primera es utilizar password fuertes para evitar que se puedan hackear las extensiones con estos ataques y luego la utilicen para hacer llamadas.

La herramienta fail2ban es de vital importancia en las centrales, porque nos permite denegar el registro de un cliente si ha intentado loguearse cierta cantidad de veces con datos erróneos. En la central también es posible colocar una sentencia en el archivo sip_custom.conf con la opción «alwaysauthreject=yes» el cual previene que Asterisk le responda al sip scanner cuales son los números de las extensiones válidas. En Asterisk los pasos son los siguientes:

Editar el archivo /etc/asterisk/sip_custom.conf y agregar la linea

alwaysauthreject=yes

Otra forma de protegerse de estos ataques es colocando un firewall delante de la central, yo utilizo un MikroTik RouterOS con varias reglas de protecciones de ataques que he ido creando a medida que me protegía de los mismo realizando un snifeo del tráfico, algo que dejaré explicado mas adelante.

Es importante proteger las centrales, porque los ataques según las estadísticas han aumentado mucho en los últimos años y han generado perdidas por millones de dólares.

Mas info: Sysadminman y Sipvicious

Una noticia que esta calentita, es que

Una noticia que esta calentita, es que  El fin de semana que viene (13, 14 y 15 de Mayo) se realizará en la Sociedad Rural de Río Cuarto la segunda edición de

El fin de semana que viene (13, 14 y 15 de Mayo) se realizará en la Sociedad Rural de Río Cuarto la segunda edición de  Un

Un

Grupo MKE SAS

Grupo MKE SAS