Ha pasado mucho tiempo desde la última vez que postee y el motivo del descuido tanto de mi blog como de las redes sociales se debe a los nuevos proyectos que he iniciado y me consume mucho tiempo.

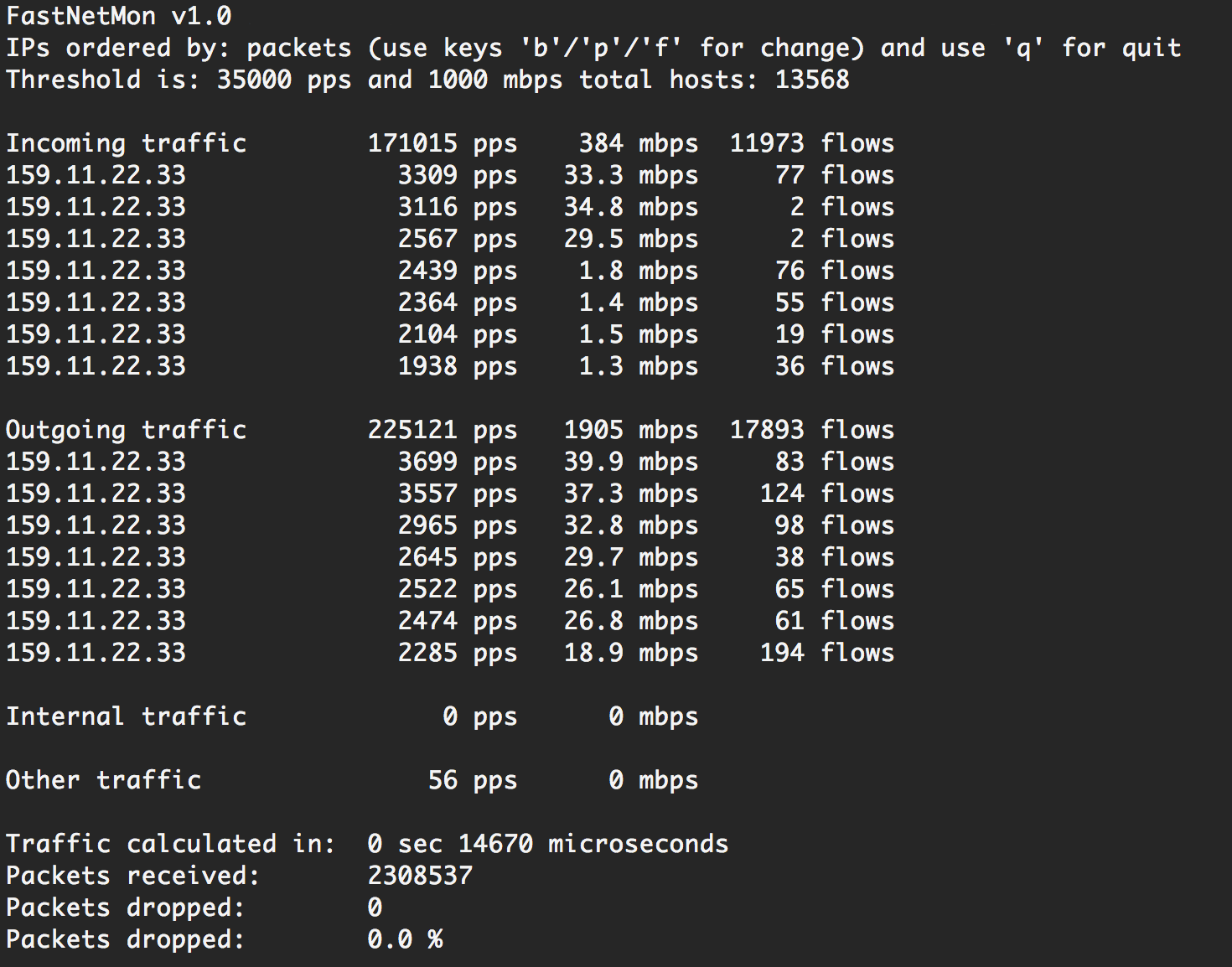

En estos momento me encuentro con varios proyectos en desarrollo, uno de ellos es FastNetMon, un sistema de detección y protección contra ataques DDoS utilizando Netflow. Este proyecto de código abierto (GNU GPLv2) permite detectar lo mencionado anteriormente; mi aporte al proyecto es la integración con MikroTik RouterOS para tomar las medidas de protección contra los ataques.

La participación de este proyecto me ha gustado mucho, ya que el mismo fue desarrollado por un amigo de Rusia y ha tenido luego el aporte de varios programadores del mundo y que están haciendo de este proyecto un producto interesante. De hecho una empresa de USA se conecto hace poco conmigo porque le gusto la integración que hice del proyecto con MikroTik y querían que le brinde un apoyo para integrar su solución con RouterOS.

En un futuro cercano, aunque no se a ciencia cierta cuando, estaré publicando información del proyecto y como realizar su integración MikroTik; porque estoy seguro que será de utilidad para todo el mundo que este en networking.

Otro proyecto en donde me encuentro participando es de un «monitor de red», si bien hay muchas soluciones en el mercado, no he encontrado ninguna que brinde una serie de reportes y medidas que permitan a cualquier ISP saber el estado en que se encuentra su red (principalmente inalámbrica) y luego tomar medidas en caso que hayan falencias o clientes que sean perjudiciales a la red (ej, clientes con bajo SNR).

Otra funcionalidad de este monitor, es detectar host nuevo en la red o MAC address clonadas o con inconsistencia y reportarlas. No voy a ahondar mucho en esto, porque quiero tenerlo mas avanzado y maduro, para luego comentar sus bondades.

Adicional a mi dedicación a los proyectos de I+D, también estoy participando de la organización de la SEMANA TIC, un evento que se realiza un vez por año en la provincia de Córdoba y que permite fomentar las TICs y los proyectos relacionados. Este año se realizará en la semana del 19 de Septiembre (en toda la provincia de Córdoba) y la apertura será en la cuidad de Rio Cuarto.

Lo anterior se suma, que por mi trabajo tengo que viajar fuera de la ciudad bastante seguido y hace que el tiempo que tengo disponible lo destine a los proyectos y principalmente a la familia; hace un par de años atrás tenía disponibilidad de tiempo para algunas tareas, pero desde que soy papá, me han cambiado mis prioridades y todo lo que sea ocioso lo he dejado a ultimo plano.

También he dejado de utilizar las redes sociales como Facebook, ya que me di cuenta el mucho tiempo que me consumía y me distraía; ese tiempo lo intento aprovechar para mis tareas y dejar lo restante para estar con mis seres queridos, algo que había abandonado un poco.

Este blog no ha sido ajeno a esta reestructuración del tiempo, pero de a poco le voy a ir agregando contenido al mismo. Como siempre digo, este blog me ha brindado muchos amigos y colegas, que me han comentado que les ha servido y me agradecen el haber compartido el conocimiento, algo que me llena de satisfacción.

En fin, la vida de un emprendedor, programador, papá y demás actividades que se tienen no es sencilla y hay que saber aprovechar el tiempo disponible, algo que de a poco estoy tratando de administrar de la mejor manera.

Uno de los gajes del oficio del networking y en especial de los ISP son los ataques de Denegación de Servicio Distribuida

Uno de los gajes del oficio del networking y en especial de los ISP son los ataques de Denegación de Servicio Distribuida

Grupo MKE SAS

Grupo MKE SAS